Чтобы гарантировать безопасность технологической инфраструктуры автоматизированных систем, необходимо ориентироваться на многоуровневый метод защиты конфиденциальных данных. Это включает в себя как технические, так и организационные меры, направленные на устранение потенциальных уязвимостей на различных этапах эксплуатации системы. Сложность этих систем требует тщательного анализа всех задействованных компонентов, от сбора данных до их хранения и передачи.

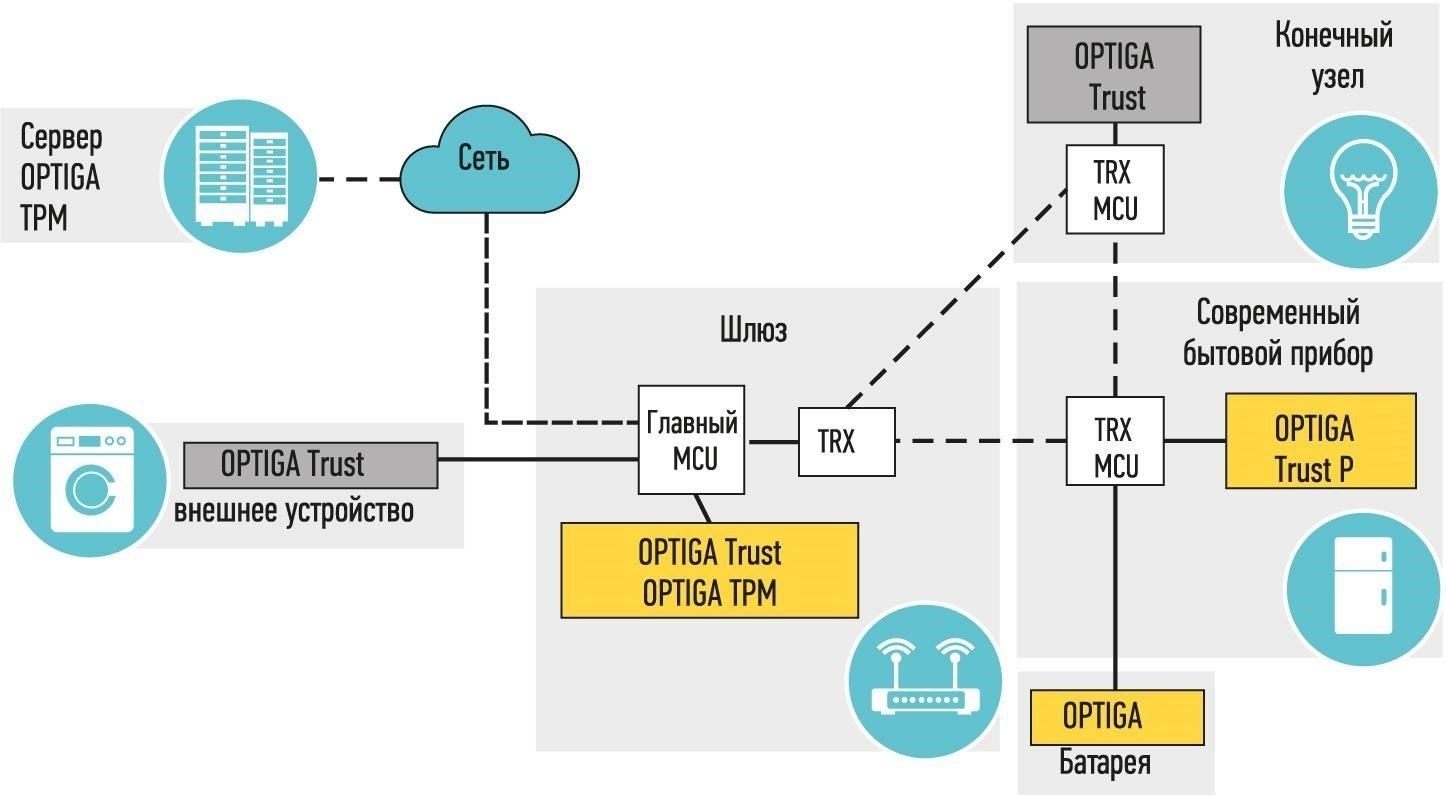

Прежде всего, первостепенное значение имеет защита данных во время эксплуатации. Критически важным является развертывание надежных инструментов для предотвращения несанкционированного доступа и обеспечения безопасной связи. Эти механизмы должны быть интегрированы в инфраструктуру, чтобы обеспечить конфиденциальность и целостность информации в каждой точке взаимодействия. Регулярные обновления и мониторинг необходимы для устранения возникающих угроз и поддержания устойчивости системы к кибератакам.

Кроме того, управление рисками, связанными с технологическими уязвимостями, должно включать постоянную оценку. Периодические аудиты и тщательное тестирование на проникновение — важнейшие методы выявления и устранения слабых мест. Стратегическое внедрение защитных средств в аппаратные и программные компоненты может значительно снизить вероятность вредоносного вмешательства, обеспечивая долгосрочную надежность системы.

Оценка рисков и анализ уязвимостей в автоматизированной инфраструктуре управления

Для снижения потенциальных угроз в системах, используемых для управления сложными технологическими процессами, крайне важна детальная оценка рисков. При этом оцениваются как потенциальные уязвимости инфраструктуры, так и влияние различных угроз. Идентификация рисков должна охватывать все компоненты системы управления, включая программное и аппаратное обеспечение, а также протоколы связи. Анализ уязвимостей должен быть направлен на выявление слабых мест как в операционных процессах, так и в действующих мерах безопасности.

Выявление угроз и слабых мест

Первые шаги включают всесторонний обзор существующих технических средств защиты в системе. Определите критические точки в архитектуре, которые могут быть подвержены внешним или внутренним угрозам. Оцените целостность программного и аппаратного обеспечения каждого компонента, а также проанализируйте возможность несанкционированного доступа или сбоя в защите данных при эксплуатации системы.

Методология выявления рисков и уязвимостей

Для оценки рисков используйте как качественные, так и количественные методы. Начните с анализа сценариев, чтобы смоделировать потенциальные атаки или сбои и изучить их возможные последствия. За этим должен последовать технический аудит, оценивающий надежность программного и аппаратного обеспечения системы. Сочетайте автоматизированные инструменты с экспертными оценками, чтобы выявить пробелы и слабые места в защитных механизмах системы.

Постоянный мониторинг уязвимостей должен осуществляться с помощью автоматизированных средств обнаружения и периодических ручных проверок. Это обеспечит устойчивость системы к меняющимся угрозам. Регулярное обновление и исправление программного обеспечения и внедрение надлежащих графиков технического обслуживания аппаратных компонентов будут способствовать повышению безопасности операционной среды. Кроме того, вовлечение всех заинтересованных сторон в процесс оценки необходимо для всесторонней оценки рисков и определения наиболее эффективных стратегий их снижения.

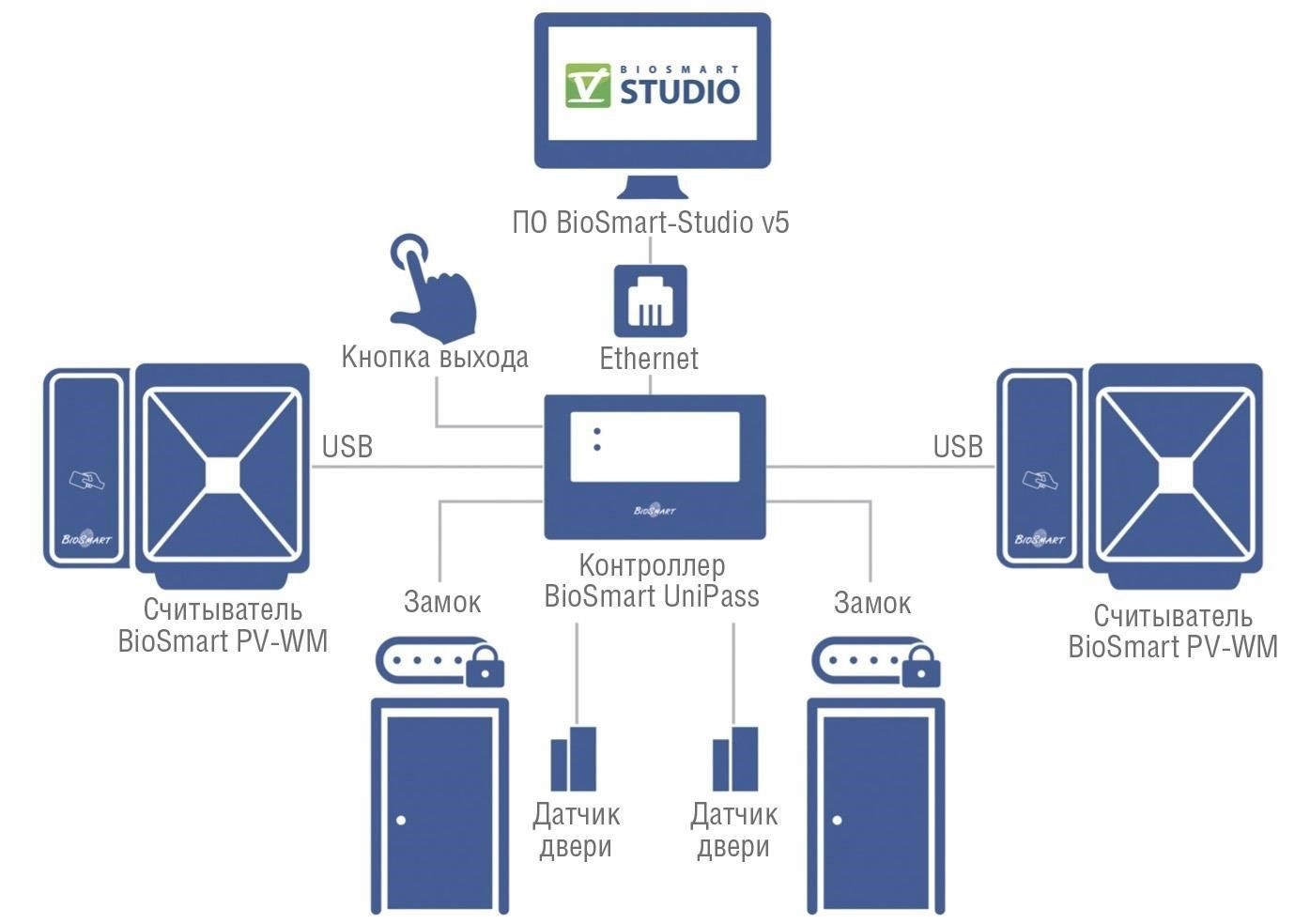

Реализация контроля доступа в системах управления технологическими процессами

Для защиты технологических процессов в автоматизированных системах управления (АСУ) от несанкционированного доступа и злонамеренных атак необходимо внедрить комплексную систему контроля доступа. Эта система должна обеспечивать защиту критической инфраструктуры и не позволять потенциальным угрозам использовать уязвимости в каналах связи.

Ключевые компоненты систем контроля доступа

В современных системах управления эффективный контроль доступа требует сочетания аппаратных и программных решений. Типичные меры включают многофакторную аутентификацию, управление доступом на основе ролей и протоколы шифрования для защиты каналов связи. Каждый компонент должен быть адаптирован к конкретной инфраструктуре систем управления, устраняя как внешние, так и внутренние угрозы операционной целостности.

Интеграция с технологическими процессами

Система контроля доступа должна быть интегрирована с системами управления технологическими процессами (ТП). Это гарантирует, что только авторизованный персонал сможет изменять параметры управления или получать доступ к конфиденциальным данным. Интеграция включает в себя определение ролей пользователей, мониторинг журналов доступа и настройку оповещений о любых несанкционированных действиях. Цель — создать безопасную систему, в которой каждое действие можно отследить, а доступ предоставляется на основе принципа наименьших привилегий.

Методы шифрования для защиты данных в ACS

Внедрение алгоритмов шифрования — важнейшая мера для усиления защиты данных в среде АСУ. Использование современных методов шифрования предотвращает несанкционированный доступ и обеспечивает целостность критически важной информации при передаче по незащищенным каналам.

Типы шифрования для защиты данных

- Симметричное шифрование: Этот метод использует один ключ как для шифрования, так и для дешифрования. AES (Advanced Encryption Standard) широко используется благодаря своей стойкости и эффективности, обеспечивая высокую производительность в промышленных системах.

- Асимметричное шифрование: Используя пару ключей (открытый и закрытый), асимметричное шифрование гарантирует, что расшифровать данные сможет только владелец закрытого ключа. RSA (Rivest-Shamir-Adleman) обычно применяется в системах, требующих безопасной связи.

- Гибридное шифрование: Сочетая симметричные и асимметричные методы, этот подход использует эффективность симметричного шифрования для шифрования данных, а асимметричное шифрование — для безопасного обмена симметричным ключом.

Технологические решения для обеспечения безопасности каналов передачи данных

- Безопасность транспортного уровня (TLS): Широко используемый для защиты передачи данных между компонентами, TLS обеспечивает шифрование каналов, по которым передается конфиденциальная информация, предотвращая перехват и изменение данных злоумышленниками.

- Виртуальные частные сети (VPN): Применение VPN обеспечивает шифрование связи между узлами сети, защищая передаваемые данные от внешних угроз и обеспечивая конфиденциальность взаимодействия внутри системы.

Интеграция этих шифровальных решений в систему ASU значительно снижает риск утечки данных и усиливает общую защиту от киберугроз. Сочетание надежных методов шифрования с постоянным мониторингом потенциальных уязвимостей укрепляет защитные механизмы контролирующих систем.

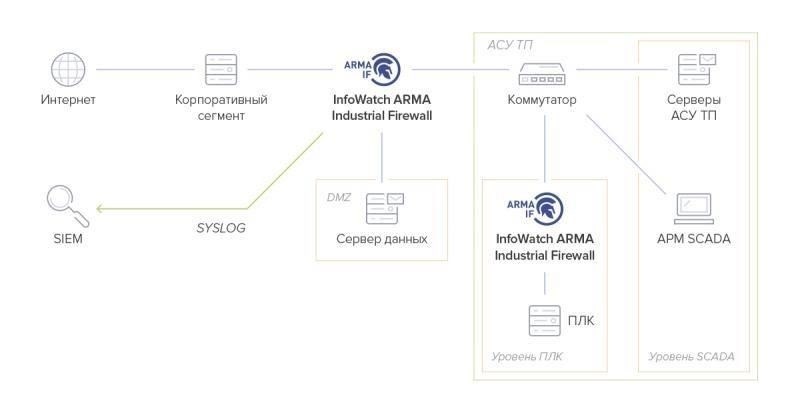

Мониторинг и реагирование на инциденты для безопасности АСУ ТП

Для повышения уровня защиты в средах ASU жизненно важны непрерывный мониторинг и оперативное реагирование на инциденты. Эти процессы позволяют быстро выявлять и устранять угрозы, минимизируя потенциальный ущерб критически важным инфраструктурам и поддерживая операционную целостность.

Решения для мониторинга в режиме реального времени

Внедрение решений для мониторинга в режиме реального времени обеспечивает раннее обнаружение любых нарушений в инфраструктуре. Такие инструменты, как SIEM (Security Information and Event Management), помогают отслеживать и анализировать события во всех системах, обеспечивая видимость сетевой активности. Эти решения очень важны для выявления попыток несанкционированного доступа, манипулирования данными и других подозрительных действий.

Протокол обнаружения и реагирования на инциденты

Надежный план реагирования на инциденты имеет решающее значение для смягчения последствий нарушения безопасности. Как только угроза обнаружена, необходимо принять оперативные меры по локализации и нейтрализации атаки. Это включает в себя:

- Изоляция: Немедленная изоляция пострадавших систем для предотвращения дальнейшего распространения бреши.

- Расследование: Детальное изучение происхождения и метода атаки, чтобы понять ее последствия.

- Восстановление: Восстановление нормальной работы пострадавших систем и исправление уязвимостей для предотвращения повторения атаки.

Интеграция с национальной системой кибербезопасности

В России безопасность АСУ усиливается благодаря соблюдению национальных правил кибербезопасности. Интеграция местных стандартов кибербезопасности с лучшими мировыми практиками обеспечивает соответствие требованиям и повышает устойчивость систем. Для поддержания высокого уровня защиты необходимо проводить регулярные аудиты, обновления систем и оценки уязвимостей.

Сочетая эффективный мониторинг с четкой стратегией реагирования на инциденты, организации могут значительно повысить уровень защиты от киберугроз, обеспечивая целостность критически важных операционных процессов.

Регулярные аудиты и соответствие требованиям информационной безопасности ACS

Проведение регулярных аудитов имеет решающее значение для выявления потенциальных уязвимостей в работе систем управления и предотвращения несанкционированного доступа к защищенным ресурсам. Регулярные проверки должны быть направлены на выявление угроз, которые могут нарушить целостность сети, включая технологические и управленческие сбои. Такие проверки помогают поддерживать соответствие системы стандартам, установленным российскими нормативными актами, обеспечивая постоянную защиту конфиденциальных данных.

Для обеспечения целостности систем контроля крайне важно составить регулярный график проведения внутренних и внешних аудитов. Эти проверки должны быть направлены на оценку не только соответствия требованиям законодательства, но и эффективности технических средств, используемых для предотвращения нарушений. Регулярные проверки конфигураций программного и аппаратного обеспечения, а также действий пользователей способствуют выявлению возникающих рисков на ранних этапах жизненного цикла системы.

Процесс аудита должен быть комплексным и включать в себя проверку как управленческого подхода, так и технологической инфраструктуры. Выявление слабых мест в защитных мерах системы поможет смягчить потенциальные угрозы. Чтобы избежать угроз безопасности, необходимо уделять внимание надежности контроля доступа, шифрования и хранения данных. Кроме того, постоянный мониторинг работоспособности системы обеспечивает ее эксплуатационную безопасность и оперативное устранение всех уязвимостей.

Соблюдение национальных и международных норм, касающихся безопасности систем, является не факультативным, а юридическим обязательством. Системы, работающие на территории России, должны придерживаться специальных протоколов по защите и управлению данными. Регулярные аудиты обеспечивают соблюдение этих стандартов, предоставляя четкий отчет о любых недостатках, которые необходимо устранить. Обеспечение тщательного и последовательного аудита минимизирует риски несоблюдения требований и снижает вероятность нарушения безопасности.

Обучение сотрудников и программы повышения осведомленности о безопасности ACS

Регулярное обучение сотрудников, участвующих в эксплуатации и обслуживании автоматизированных систем, является ключевым фактором минимизации рисков, связанных с технологическими угрозами. Структурированная программа должна охватывать как теоретические, так и практические аспекты правильного использования, мониторинга и защиты критической инфраструктуры.

Программы обучения безопасной эксплуатации систем

Сотрудники должны пройти специальное обучение по работе с программным и аппаратным обеспечением систем, с которыми они работают. Основное внимание должно быть уделено выявлению потенциальных уязвимостей в инфраструктуре и правильному реагированию на любые выявленные угрозы. Для поддержания высокого уровня готовности необходимы регулярные обновления и курсы по возникающим технологическим рискам в российской инфраструктуре. Особое внимание следует уделять пониманию того, как эксплуатация системы может привести к нарушению защиты.

Повышение осведомленности о защите информации от угроз

Программы также должны включать повышение осведомленности о защите конфиденциальных данных в автоматизированных системах управления. Сотрудники должны быть проинформированы о типах атак, с которыми они могут столкнуться, таких как кибервзломы, вредоносное ПО и внутренние угрозы. Включение в обучение реальных примеров из практики позволяет лучше понять суть нарушений безопасности и продемонстрировать последствия недостаточных мер защиты критической инфраструктуры России.

Еще один важный аспект — постоянные информационные кампании, в ходе которых сотрудникам регулярно напоминают об их ответственности за защиту систем, особенно в том, что касается доступа пользователей, паролей и протоколов безопасности. Создание культуры бдительности будет способствовать общей безопасности и долговечности инфраструктуры.